مایکروسافت در 23 سپتامبر 2019 بروزرسانی امنیتی خارج از برنامه ای را برای Internet Explorer کلیه نسخه های پشتیبانی شده ویندوز منتشر کرد.

بروزرسانی اضطراری فقط در زمان نوشتن در وب سایت Microsoft Update Catalog در دسترس است،

و از طریق Windows Update یا WSUS قابل دسترسی نیست.

برخی از مقالات پشتیبانی، اطلاعات کمی را ارائه می دهند. توضیحات به روزرسانی ویندوز 10 به سادگی بیان می شود.

به روزرسانی ها برای بهبود امنیت هنگام استفاده از Internet Explorer و بدون جزییات بیشتر منتشر شد.

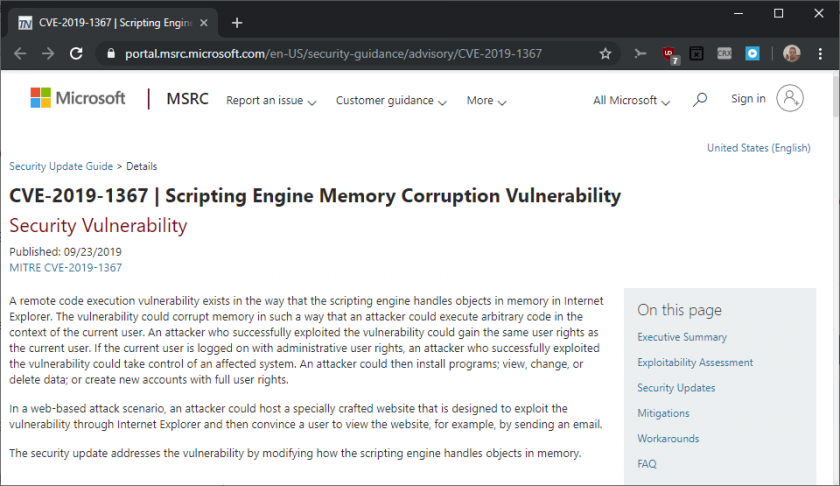

صفحه به راهنمای به روزرسانی امنیتی پیوند دارد که پس از انجام حفاری، منجر به CVE آسیب پذیری می شود.

صفحه پشتیبانی او برای به روز رسانی تجمعی برای Internet Explorer اطلاعات بیشتری و یک لینک مستقیم به CVE ارائه می دهد.

در آن آمده است:

“این بروزرسانی امنیتی یک آسیب پذیری را در Internet Explorer برطرف می کند.

آسیب پذیری اجرای کد از راه دور به شکلی وجود دارد که موتور اسکریپت نویسی اشیاء را در حافظه در Internet Explorer کنترل می کند.

این آسیب پذیری می تواند حافظه را به گونهای خراب کند که یک مهاجم بتواند کد دلخواه خود را در متن کاربر فعلی اجرا کند.

بروزرسانی امنیتی با تغییر نحوه کار موتور اسکریپتینگ اشیاء موجود در حافظه را آسیب پذیر می کند.”

همین اطلاعات در صفحه CVE نیز ارائه شده است.

مایکروسافت خاطرنشان می کند که در صورت موفقیت این حمله، حمله کننده می تواند،

کنترل کننده سیستم حمله شده باشد که به مهاجم اجازه می دهد برنامه هایی را نصب یا حذف کند،

پرونده ها را مشاهده، تغییر یا حذف کند و یا حساب کاربری جدید ایجاد کند.

مطابق مایکروسافت، مسئله امنیتی بطور فعال مورد سوء استفاده قرار می گیرد.

یک مهاجم می تواند یک وب سایت ویژه آماده برای بهره برداری از این مسئله در Internet Explorer ایجاد کند.

در صورت عدم امکان نصب به روزرسانی های منتشر شده در این مرحله،

مایکروسافت راه حلی برای محافظت از سیستم ها منتشر کرد.

راه حل ممکن است عملکرد “را برای مؤلفه ها یا ویژگی هایی که به jscript.dll تکیه می کنند” کاهش می دهد.

راه حل برای سیستم های 32 بیتی:

راه حل برای سیستم های 64 بیتی:

واگرد 32 بیتی:

واگرد 64 بیتی

لیست به روزرسانی هایی که آسیب پذیری را برطرف می کند:

در مورد بروزرسانی های دیگر ویندوز چطور؟

مایکروسافت بروزرسانی را از طریق Windows Update یا WSUS منتشر نکرده است.

سوزان بردلی خاطرنشان کرد که شرکت می تواند بروزرسانی را در تاریخ 24 سپتامبر 2019 از طریق Windows Update و WSUS منتشر کند،

اما این مورد توسط مایکروسافت تأیید نشده است.

کمی گیج کننده است که مایکروسافت یک به روزرسانی امنیتی خارج از باند را منتشر می کند،

و به موضوعی می پردازد که در واقع مورد سوءاستفاده قرار می گیرد.

اما تصمیم دارد آن را به عنوان یک به روزرسانی که فقط باید به صورت دستی بارگیری و نصب شود، منتشر کند.

بستن کلمات

آیا باید فوراً آپدیت را نصب کرد یا نه؟

این یک به روزرسانی امنیتی است اما فقط از طریق وب سایت Microsoft Update Catalog در زمان نوشتن در دسترس است.

زیرا هیچ کس نمی داند این روزها به روزرسانی ها عوارض جانبی ناخواسته یا مسائل مربوط به خود را معرفی می کنند.

منبع: ghacks